Mã độc tấn công: Bài 1 - Khi một cú nhấp chuột ‘bay’ cả hàng tỷ USD

Trong bối cảnh công nghệ phát triển nhanh chóng, hành động tấn công bằng mã độc để tống tiền, gây thiệt hại lớn cho các cơ quan, tổ chức, doanh nghiệp... đang có xu hướng gia tăng.

- 11-04-2024Người dùng iPhone có thể mất tài khoản khi nhận thông báo đặt lại mật khẩu Apple ID

- 11-04-2024Xử phạt Netflix nếu tiếp tục quảng cáo, phát hành game trái phép

- 11-04-2024Messenger có một loạt tính năng mới cực hay ho, người dùng cần phải biết!

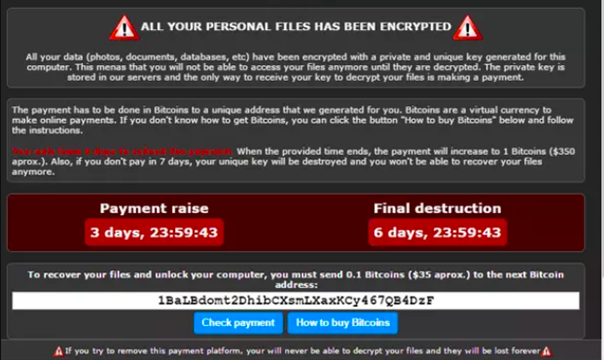

Một hiển thị thông báo máy tính của bạn đã bị mã độc tấn công và đòi tiền chuộc. Ảnh: Atos.group

Theo một báo cáo phân tích của tổ chức tư vấn an ninh mạng Check Point Research rà soát trên 150.000 mạng kết nối và hàng triệu thiết bị đầu cuối, trong năm 2023, ít nhất 60.000 các vụ tấn công bằng mã độc đã được thực hiện, với trung bình 1.158 vụ/tuần. Điều đó có nghĩa là cứ 10 tổ chức trên toàn thế giới thì có 1 tổ chức bị tấn công bằng mã độc (ransomware) vào năm 2023, tăng 33% so với năm trước đó.

Tấn công bằng mã độc đòi tiền chuộc là hành động bắt buộc cá nhân hoặc tổ chức nào đó phải trả tiền để lấy lại quyền truy cập vào các tài sản được lưu trữ trên không gian mạng bị đánh cắp. Những tài sản đó có thể là bất cứ thứ gì liên quan trực tiếp đến thông tin cá nhân, hoạt động kinh doanh, lợi ích tài chính, quyền truy cập tệp tin, máy chủ… Bằng phương thức mã hóa dữ liệu, kẻ tấn công buộc nạn nhân phải trả tiền để lấy lại quyền truy cập.

Những ‘mánh khoé’ tấn công điển hình

Trong suốt một thập kỷ qua, những tay tội phạm mạng đã lợi dụng lỗ hổng của phần mềm và sơ suất của người dùng, sử dụng nhiều cách thức để phát tán mã độc vào hệ thống thông tin của các doanh nghiệp, tổ chức.

Cục Điều tra Liên bang Mỹ (FBI), Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Mỹ (CISA) và Trung tâm An ninh và Tình báo Quốc gia (NCSC) đều nhất trí rằng tấn công lừa đảo qua email, mạng lưới kết nối máy tính từ xa bị xâm nhập và khai thác lỗ hổng phần mềm là những cách phổ biến nhất mà mã độc xâm nhập vào hệ thống máy chủ.

Nhiều công ty và tổ chức chính phủ từng bị tấn công bởi mã độc thừa nhận rằng các cuộc tấn công thành công là kết quả của việc nhân viên rơi vào bẫy email (thư điện tử) lừa đảo. Mã độc nổi tiếng nhất liên quan đến hình thức lừa đảo này là Locky - được sử dụng phổ biến trong giai đoạn 2016 - 2018 khiến một loạt cơ sở y tế, bệnh viện ở Mỹ, Canada, Pháp, Nhật Bản, Hàn Quốc và Thái Lan tê liệt. Mã độc Locky được gửi qua email có đính kèm tài liệu văn bản Word. Sau khi người dùng tải tài liệu và mở ra, mã độc sẽ được tự động tải xuống và xâm nhập vào hệ thống máy tính. Locky có thể mã hóa nhiều loại tệp dữ liệu, xáo trộn tên tệp và yêu cầu trả chuộc bằng Bitcoin để giải mã. Tổn thất mà các vụ tấn công bằng mã độc Locky mang lại rơi vào khoảng 1 tỷ USD.

Bên cạnh sơ sót của người dùng, phần mềm hệ thống lỗi thời cũng là một trong những lổ hổng dễ khiến mã độc tấn công. Một trong những vụ tấn công đình đám sử dụng hình thức này tấn công bằng mã độc WannaCry.

Tháng 5/2017, tấn công bằng mã độc WannaCry đã lan rộng khắp 150 quốc gia, ảnh hưởng đến hơn 200.000 hệ thống máy tính. Ước tính tổn thất ban đầu lên tới khoảng 4 tỷ USD, nhưng một số chuyên gia an ninh mạng cho rằng thiệt hại từ các vụ tấn công này chỉ tính riêng ở Mỹ đã vượt quá 7.000 tỷ USD.

Cuộc tấn công bằng mã độc WannaCry hiệu quả và gây thiệt hại lớn do phương thức lây lan và lỗ hổng phần mềm nó tấn công. WannaCry lợi dụng một lỗ hổng nghiêm trọng trong quá trình triển khai giao thức Khối tin nhắn máy chủ (SMB) của Microsoft có tên EternalBlue. Lỗ hổng này được cho là do Cơ quan An ninh Quốc gia Mỹ (NSA) phát triển và sau đó bị rò rỉ bởi một nhóm có tên Shadow Brokers.

Mục đích của WannaCry, giống như tất cả mã độc khác, là mã hóa các tập tin trên máy tính của nạn nhân, khiến chúng không thể truy cập được. Sau khi các tệp được mã hóa, mã độc sẽ hiển thị một màn hình thông báo cho nạn nhân và yêu cầu tiền chuộc bằng Bitcoin để đổi lấy khóa giải mã. Khoàn tiền chuộc thường được đưa ra là 300 USD và số tiền này sẽ tăng gấp đôi nếu khoản thanh toán không được thực hiện trong 3 ngày.

Một khi đã lây nhiễm vào hệ thống, WannaCry hoạt động giống như một con sâu, di chuyển luồn lách qua các mạng và tự động lây lan mà không cần bất kỳ sự tương tác nào của người dùng. Điều này mang lại cho nó khả năng lây lan nhanh chóng trên quy mô toàn cầu, gây thiệt hại trên diện rộng và làm gián đoạn các cơ sở hạ tầng quan trọng như dịch vụ chăm sóc sức khỏe, tài chính, hậu cần và mạng lưới giao thông.

Một trung tâm an ninh mạng. Ảnh minh họa: Transcosmos/TTXVN

Tương lai mã độc tấn công

Trong một lời cảnh báo mà Trung tâm An ninh mạng quốc gia (NCSC) thuộc Cơ quan tình báo của Chính phủ Anh (GCHQ) đưa ra ngày 24/1, sự phát triển nhanh chóng của các công cụ trí tuệ nhân tạo (AI) mới sẽ làm gia tăng các cuộc tấn công mạng khi những vấn đề liên quan đến dữ liệu đầu vào của AI có thể tạo kẽ hở để những kẻ tấn công mạng ít kỹ năng có thể dễ dàng tấn công và gây thiệt hại.

Trong báo cáo của mình, NCSC cho rằng sự bùng nổ của các mô hình AI mới gần như chắc chắn sẽ làm tăng số lượng và mức độ tác động mà các cuộc tấn công mạng gây ra trong hai năm tới. Trong đó, tác động lớn nhất là việc tin tặc lợi dụng sự phát triển của các mô hình AI mới để tăng cường khả năng tấn công mạng mà không cần sử dụng những kỹ năng cần thiết. Theo trung tâm này, việc giảm bớt rào cản đối với quá trình nhập dữ liệu đầu vào cho các công cụ AI mới có thể tạo kẽ hở để tin tặc gia tăng các cuộc tấn công bằng mã độc tống tiền trên phạm vi toàn cầu. Tin tặc có năng lực cao hơn và thường được chính phủ hậu thuẫn có thể tận dụng tiềm năng của AI để tiến hành các cuộc tấn công mạng nhằm vào các hệ thống của cơ quan, tổ chức và cá nhân.

Mời các bạn đón đọc bài 2: Kinh nghiệm ứng phó từ các nước

Báo tin tức